纸上得来终觉浅,绝知此事要躬行。

iptables 是运行在用户空间的应用软件,通过控制 Linux 内核 netfilter 模块,来管理网络数据包的处理和转发。在大部分 Linux 发行版中,可以通过手册页 或 man iptables 获取用户手册。通常 iptables 需要内核模块支持才能运行,此处相应的内核模块通常是 Xtables。

1. 原理介绍

介绍网络防火墙的主要用途和过滤机制!

之前所说的都是 iptables 作为主机防火墙的角色出现的,那么 iptables 怎样作为网络防火墙呢?

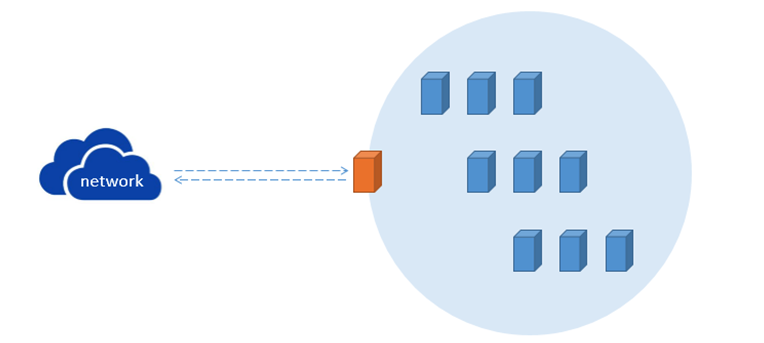

网络防火墙往往处于网络的入口或者边缘,那么,如果想要使用 iptables 充当网络防火墙,iptables 所在的主机则需要处于网络入口处。如下图所示,橘黄色主机为 iptables 所在主机,充当的角色即为网络防火墙,浅蓝色圆形表示网络防火墙所防护的网络区域,圆形内的蓝色矩形表示网络内的主机。

当外部网络中的主机与网络内部主机通讯时,不管是由外部主机发往内部主机的报文,还是由内部主机发往外部主机的报文,都需要经过 iptables 所在的主机,由 iptables 所在的主机进行”过滤并转发”,所以防火墙主机的主要工作就是过滤并转发。那么,我们则不得不再次回顾之前的 iptables 报文流程图了。

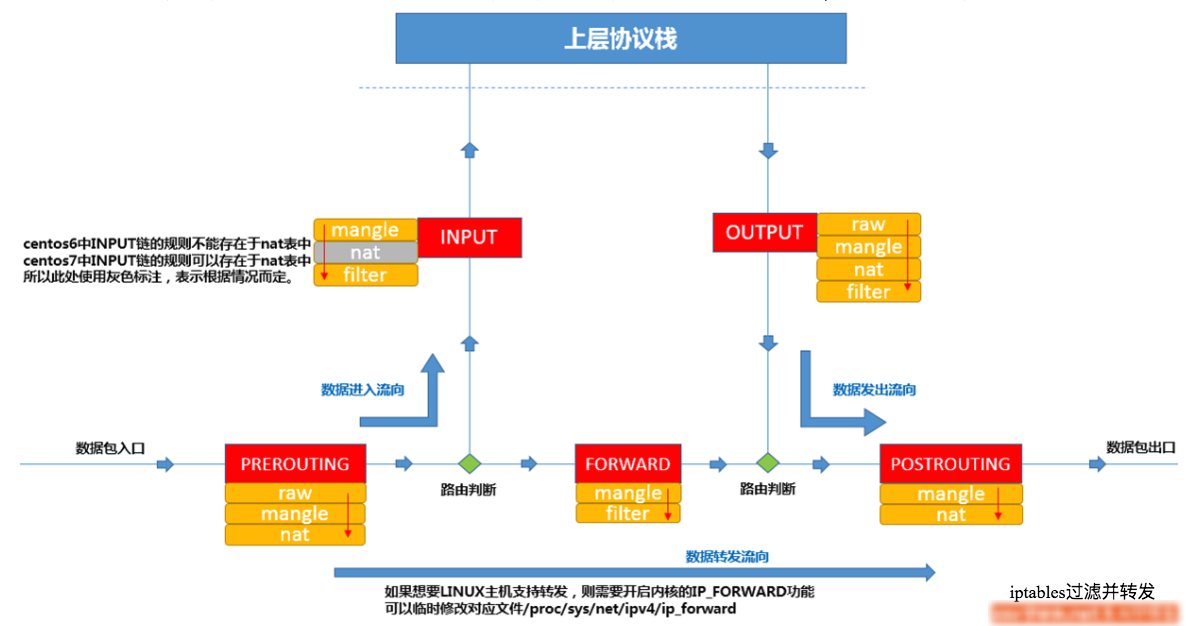

我们之前都是使用 iptables 作为主机防火墙的角色出现,只用到了上图中的 INPUT 链与 OUTPUT 链,拥有过滤功能的链只有3条,INPUT、OUTPUT、 FORWARD。我们想要将 iptables 所在的主机打造成网络防火墙,而刚才已经说过,网络防火墙的职责就是过滤并转发,要想**”过滤”只能在INPUT、OUTPUT、FORWARD三条链中实现,要想“转发”,报文则只会经过 FORWARD 链(发往本机的报文才会经过 INPUT 链)。所以,综上所述,iptables 的角色变为“网络防火墙”**时,规则只能定义在FORWARD链中。

2. 环境准备

真实案例,现场演示!

我们这里并没有真正意思上的公网地址,所以使用两个网段来代替公网、私网地址。为了方便描述,我们把圆形内的主机称为内部主机,把下图中圆形所表示的网络称为内部网络,把圆形外的网络称为外部网络。

- A:内部网络的网段为

10.1.0.0/16,地址为10.1.0.1 - B:网络防火墙,内部网络中的 IP 地址为

10.1.0.3,外部网络通讯的 IP 地址为192.168.1.146 - C:内部网络的网段为

192.168.1.0/24,地址为192.168.1.147

我们使用的主机都是虚拟机,虚拟机 A与虚拟机 B的网卡 2 都使用了**”桥接模式”。为了能够尽量模拟内部网络的网络入口,我们将虚拟机 B的网卡1与虚拟机 C同时放在“仅主机模式”**的虚拟网络中。

开启**”仅主机模式”**,需要点击 vmware 编辑菜单,打开虚拟网络编辑器,点击更改设置按钮,添加一个仅主机模式的虚拟网络,下图中的 vmnet6 为已经添加过的虚拟网络,此处不再重复添加。

由于B 主机现在的角色是 10.1.0.0 网络中的网络防火墙,那么需要直接将C 主机的网关指向B 主机的内部网络 IP 的网卡 2 上。

$ sudo cat /etc/sysconfig/network-scripts/ifcfg-eno16223385

NAME=eno16223385

DEVICE=eno16223385

TYPE=Ethernet

# BOOTPROTO=DHCP

IPADDR=10.1.0.1

PREFIX=16

GATEWAY=10.1.0.3

DEFROUTE=yes

PEERDNS=yes

PEERROUTES=yes

ONBOOT=yes

UUID=f57ab843-ba02-3452-b23s-a23fabsdaa

同时,为了尽量简化路由设置,我们直接将A 主机访问 10.1 网络时的网关指向B 主机的网卡 2 上的 IP。

# A主机向路由表添加网关将访问10.1网络的请求都转给B主机处理

$ sudo route add -net 10.1.0.0/16 gw 192.168.1.146

默认情况下,Linux 主机并不会开启核心转发功能,就是不会转发报文,所以A 主机无法直接访问C 主机。而对于B 主机而言,自身有两块网卡可以直连A 主机和B 主机。

# B主机打开核心转发功能

$ sudo echo 1 > /proc/sys/net/ipv4/ip_forward

# 除了上述方法,还能使用sysctl命令去设置是否开启核心转发

$ sudo sysctl -w net.ipv4.ip_forward=1

上述两种方法都能控制是否开启核心转发,但是通过上述两种方法设置后,只能临时生效,当重启网络服务以后,核心转发功能将会失效。如果想要永久生效,则需要设置 /etc/sysctl.conf 文件(centos7中配置/usr/lib/sysctl.d/00-system.conf文件),添加或修改配置项 net.ipv4.ip_forward = 1 即可。

如果你仍然无法 ping 通,可能是因为你使用 route 命令配置了C 主机的默认网关。这种情况下,请查看C 主机的路由配置是否自动消失了,如果没有对应的路由条目,请重新配置。同时,如果你的主机 C如果有多块网卡,可以暂时禁用其他网卡试试。

但是在开始之前,请确定主机 A与主机 C上没有对应的 iptables 规则,因为此处我们主要是用来测试**”网络防火墙”的,为了减少主机防火墙带来的影响,我们直接将主机 A与主机 C**上的规则清空。

3. 实验测试

真实案例,现场演示!

之前说过,iptables 作为网络防火墙时,主要负责**”过滤与转发”。既然要过滤,则需配置 filter 表,既然要转发**,则需在 FORWAED 链中定义规则。所以,我们应该在 filter 表中的 FORWARD 链中配置规则。

网络防火墙,主机 B上进行测试。

# 默认策略为ACCEPT,使用白名单机制

# 在FORWARD链的末端添加一条默认拒绝的规则,主机A与主机C已经无法通讯了

$ sudo iptables -t filter -A FORWARD -j REJECT

为了使,主机 C访问主机 A上的web服务。

# 在FORWARD链中放行内部主机对外部主机的web请求

# 主机B上放行了内部主机访问80端口的请求

$ sudo iptables -t filter -I FORWARD -s 10.1.0.0/16 -p tcp --dport 80 -j ACCEPT

# 主机B上放行外部主机的回应报文

$ sudo iptables -t filter -I FORWARD -d 10.1.0.0/16 -p tcp --dport 80 -j ACCEPT

但是,A 主机此时无法访问C 主机中的web服务,因为B 主机中并没有放行相关报文,如果重新再次添加放行规则未免太麻烦了。结合之前的知识,我们可以将上述规则配置进行优化。比如,不管是由内而外,还是由外而内,只要是**”响应报文”**,我们统统放行。

# 清空FORWARD链的规则

$ sudo iptables -t filter -F FORWARD

# 不管是外部响应内部,还是内部响应外部,都可以放行

$ sudo iptables -t filter -I FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

我们除了想要让内部主机能够访问外部的 web 服务,还想让内部主机能够访问外部的 sshd 服务,那么,我们则可以进行如下设置。

$ sudo iptables -t filter -I FORWARD -s 10.1.0.0/16 -p tcp --dport 22 -j ACCEPT